Gangue de ransomware criptografa rede usando uma webcam para contornar o EDR.

terça-feira, 11 de março de 2025, 13h37

A gangue de ransomware Akira foi flagrada usando uma webcam não segura para lançar ataques de criptografia na rede da vítima, contornando eficazmente o Endpoint Detection and Response (EDR), que estava bloqueando o criptografador no Windows.

A equipe da empresa de segurança cibernética S-RM descobriu o método de ataque incomum durante uma recente resposta a incidentes em um de seus clientes.

Notavelmente, Akira só mudou para a webcam depois de tentar implantar criptografadores no Windows, que foram bloqueados pela solução EDR da vítima.

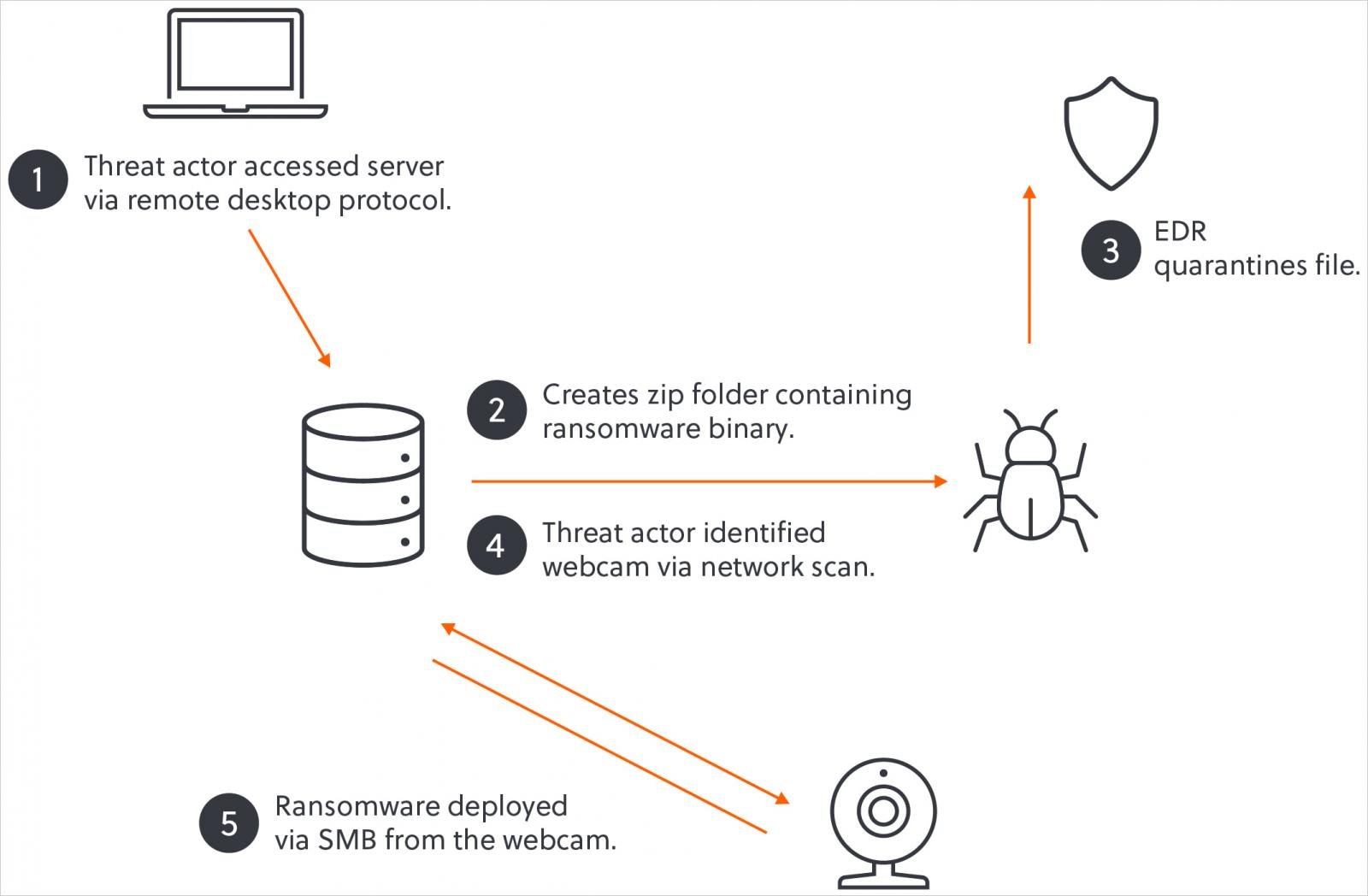

A cadeia de ataque um pouco ortodoxa de Akira

Os agentes de ameaças inicialmente obtiveram acesso à rede corporativa por meio de uma solução de acesso remoto exposta na empresa-alvo, provavelmente aproveitando credenciais roubadas ou forçando a senha.

Depois de obter acesso, eles implantaram o AnyDesk, uma ferramenta legítima de acesso remoto, e roubaram os dados da empresa para uso como parte do ataque de dupla extorsão.

Em seguida, Akira usou o Remote Desktop Protocol (RDP) para se mover lateralmente e expandir sua presença para o maior número possível de sistemas antes de implantar a carga útil do ransomware.

Eventualmente, os agentes da ameaça descartaram um arquivo ZIP protegido por senha (win.zip) contendo uma carga útil de ransomware (win.exe), mas a ferramenta EDR da vítima o detectou e o colocou em quarentena, bloqueando principalmente o ataque.

Após essa falha, Akira explorou caminhos alternativos de ataque, verificando a rede em busca de outros dispositivos que poderiam ser usados para criptografar os arquivos e encontrar uma webcam e um scanner de impressão digital.

O S-RM explica que os invasores optaram pela webcam porque ela era vulnerável ao acesso remoto ao shell e à visualização não autorizada do feed de vídeo.

Além disso, ele rodava em um sistema operacional baseado em Linux compatível com o criptografador Linux da Akira. Ele também não tinha um agente EDR, tornando-o um dispositivo ideal para criptografar remotamente arquivos em compartilhamentos de rede.

Visão geral das etapas do ataque de Akira Fonte: S-RM

O S-RM confirmou ao BleepingComputer que os agentes da ameaça utilizaram o sistema operacional Linux da webcam para montar compartilhamentos de rede Windows SMB de outros dispositivos da empresa. Eles então lançaram o criptografador Linux na webcam e o adquiriram para criptografar os compartilhamentos de rede por SMB, contornando efetivamente o software EDR na rede.

“Como o dispositivo não estava sendo monitorado, a equipe de segurança da organização vítima não sabia do aumento do tráfego malicioso do Server Message Block (SMB) da webcam para o servidor afetado, que de outra forma poderia tê-los alertado”, explica S-RM.

“Akira foi posteriormente capaz de criptografar arquivos na rede da vítima.”

S-RM disse ao BleepingComputer que havia patches disponíveis para falhas da webcam, o que significa que o ataque, ou pelo menos vetor esse, era evitável.

O caso mostra que a proteção EDR não é uma solução de segurança abrangente e que as organizações não devem confiar apenas nela para se protegerem contra ataques.

Além disso, os dispositivos IoT não são tão monitorados e desligados quanto os computadores, mas ainda representam um risco significativo.

Devido a isso, esses tipos de dispositivos devem ser isolados das redes mais sensíveis, como servidores de produção e estações de trabalho.

De igual importância, todos os dispositivos, mesmo os dispositivos IoT, devem ter seu firmware atualizado regularmente para corrigir falhas conhecidas que podem ser exploradas em ataques.

FONTE: MINUTO DA SEGURANÇA